Comment modifier mon mot de passe de chiffrement ?

Si vous avez choisi une installation Linux chiffrée pour votre ordinateur, répondre à cette question est primordial. On vous montre comment faire dans cet article.

Version courte

Ici, on vous montre simplement comment modifier votre mot de passe, ce qui est indispensable si votre installation a été effectuée par Commown.

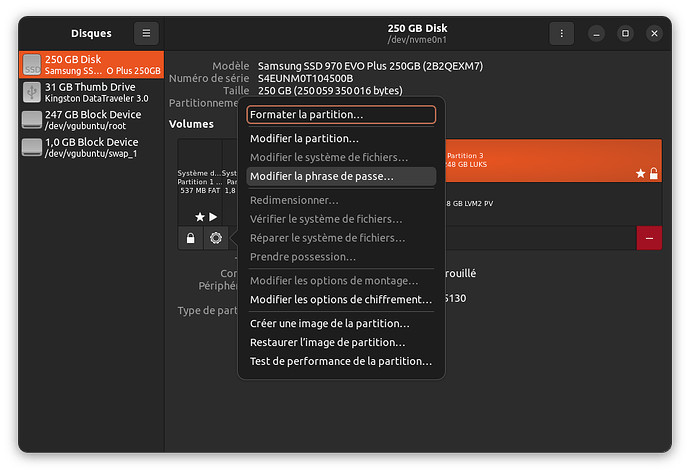

Lancez l'utilitaire de disque (appuyez sur la touche "super" (ou "windows"), et tapez le mot "disque", puis cliquez sur l'icône correspondante).

Dans la barre de gauche, sélectionnez votre disque-dur, puis cliquez sur votre partition "LUKS", puis sur l'icône de paramètres, puis enfin sur "Modifier la phrase de passe" : vous pouvez désormais modifier votre mot de passe à votre convenance !

ATTENTION ! ''''

LUKS est un système virtuellement infaillible. Il n'est pas possible de récupérer une installation sans en connaître le mot de passe ou la clé de récupération : choisissez votre mot de passe avec soin !

Version longue

Nous allons ici aller plus en détails dans la gestion du système de chiffrement LUKS.

Nous répondrons notamment aux questions suivantes :

- Comment créer une clé de récupération au cas où j'oublierais mon mot de passe ?

- Comment créer plusieurs mots de passe pour un disque chiffré ?

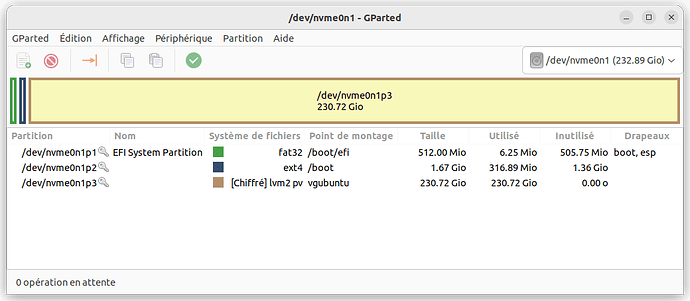

Partitionnement

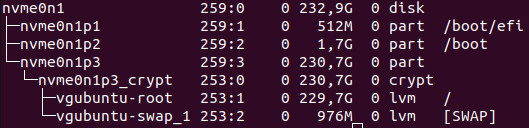

Par défaut, votre ordinateur vous est livré avec le partitionnement suivant :

Alternativement, avec la commande lsblk, on voit :

Le disque dur se nomme nvme0n1 (SSD de type NVME, numéro 1), et ses partitions : nvme0n1p1, nvme0n1p2, nvme0n1p3. Les deux premières partitions (EFI, /boot) sont réservées au bon fonctionnement du système et sont utilisées lors du démarrage. Elles ne doivent pas être modifiées : vous prenez le risque de rendre votre ordinateur inutilisable !

La troisième partition est celle que vous utiliserez, dans laquelle sont rangés vos fichiers personnels. Vous avez choisi une installation de Linux chiffrée, cela signifie que cette partition est protégée grâce au système LUKS : son contenu est illisible sans l’entrée d’un mot de passe (contrairement aux installation de base de Linux, Mac, Windows, où il est possible de lire le contenu du disque dur de l’extérieur même sans posséder de mot de passe d’utilisateur !)

En outre, la troisième partition est en réalité composée de sous-volumes LVM, mais cette information n’est pas essentielle ici. Voir ce lien pour plus d’informations. Cette note a pour but de vous apprendre à gérer les mots de passe permettant d’accéder à cette partition.

ATTENTION !

Soyez attentif.ve lors de la modification de ces paramètres :

- soyez sûr.e de choisir des mots de passe que vous retiendrez, et de ne pas les partager de manière non sécurisée ;

- n’entrez pas de commandes sans savoir ce qu’elles font ;

- il est conseillé de créer un fichier de récupération, et de le stocker avec soin.

Le système de chiffrement LUKS permet de stocker jusqu’à 8 mots de passe simultanément (clés, ou keys en anglais) pour déverrouiller un volume de stockage (disque entier, ou partition).

Par défaut, le mot de passe que nous avons réglé est commown. Ce mot de passe peut être deviné relativement facilement, c’est pourquoi __nous vous invitons à le modifier__ ! (plus exactement, il s’agit de créer un second mot de passe, puis de supprimer le premier).

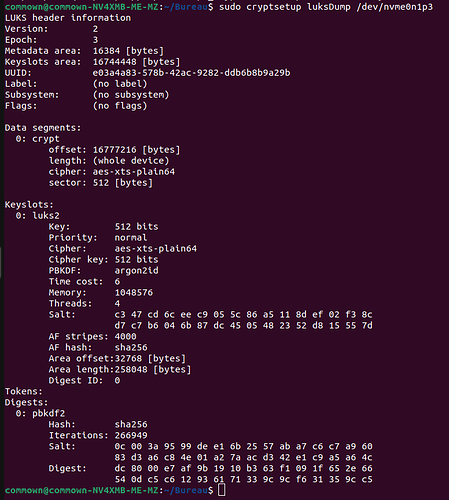

Affichage des informations du volume chiffré

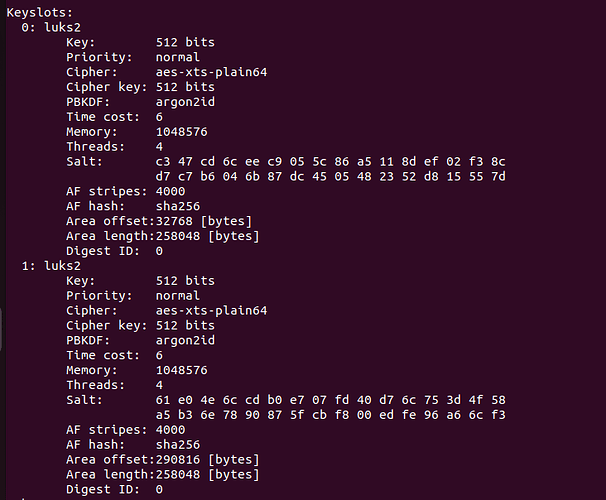

La manipulation du système LUKS peut se faire notamment grâce à la commande cryptsetup.Dans un terminal (ctrl + alt + T), entrez ***sudo cryptsetup luksDump /dev/nvme0n1p3 *** pour afficher les informations associées.

(De manière générale vous aurez besoin des privilèges root (administrateur) pour utiliser la commande cryptsetup : l’ajout du mot sudo en début de ligne permet de les appliquer à la commande qui suit.)

Parmi les nombreuses informations disponibles, on observe qu’un seul mot de passe est pour l’instant paramétré (Keyslot 0 = emplacement de clé n°0).

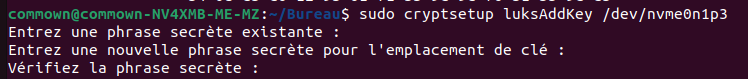

Ajout d’une clé

La première étape est d’ajouter votre propre mot de passe. Pour cela, entrez la commande ''sudo cryptsetup luksAddKey /dev/nvme0n1p3'' : un mot de passe existant vous est demandé, puis vous pouvez créer un mot de passe supplémentaire.

En ré entrant la commande luksDump (utiliser les flèches haut-bas pour réutiliser les commandes précédentes), on peut constater la présence de deux emplacements de mot de passe, 0 et 1 :

Suppression d’une clé

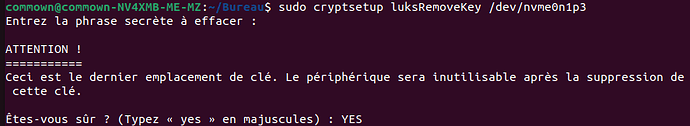

Afin de devenir seul.e propriétaire de vos données, il convient désormais de supprimer le mot de passe commown installé par défaut. Pour cela, vous devrez utiliser la commande luksRemoveKey''.''

Il suffit alors de saisir le mot de passe que vous voulez supprimer.

Si vous ne connaissez pas la clé que vous voulez supprimer, vous pouvez tout de même le faire grâce à la commande luksKillSlot, en spécifiant l’emplacement à supprimer (ici on veut supprimer la première clé créée, commown, donc on indique l’emplacement 0) :

Pour supprimer une clé avec luksKillSlot, il est obligatoire d’en utiliser une autre : ainsi on ne risque pas de se retrouver avec seulement des clés oubliées !

ATTENTION !

Avec chacune de ces deux commandes, il est possible de supprimer tous les mots de passe !

Exemple à ne pas suivre :

Si vous n’avez pas préalablement mis en place des options de récupération, cela rendra votre disque inutilisable !

Dans l’éventualité improbable où cela arriverait, il faudrait alors __avant toute chose __copier toutes vos données personnelles sur un support externe, car le disque deviendra absolument inaccessible à partir du moment où vous éteindrez votre ordinateur.

Création d’un fichier de récupération

Il est fortement conseillé de créer et de conserver un fichier de récupération. ''Ce fichier devra ensuite être stocké en lieu sûr, par exemple dans un disque dur de sauvegardes, bien rangé.''

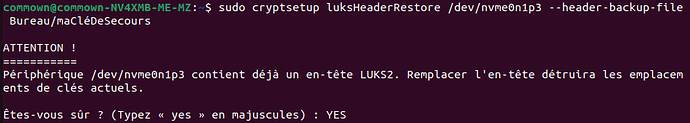

Ce fichier permet de rétablir les mots de passe dans le même étant que lorsque le fichier a été créé. Il ne suffit donc pas à lui seul à ouvrir le volume chiffré, mais permet d’utiliser un ancien mot de passe dans l’éventualité où les nouveaux seraient tous oubliés, ou si tous les mots de passe avaient été supprimés, ou encore si l’espace disque où sont stockés les mots de passe avait été endommagé.Plus précisément, il s’agit ici de stocker un fichier permettant de restaurer le header (plus d’informations là, ou encore ici).

La spécificité avec cette commande luksHeaderBackup est d’indiquer l’option --header-backup-file , suivie de l’emplacement de sauvegarde souhaité. Dans cet exemple, le fichier est créé sur le Bureau, d’où il pourra ensuite être déplacé en lieu sûr.

Pour utiliser ce fichier afin de rétablir les mots de passe dans leur état précédant, il faut utiliser la commande ***luksHeaderRestore ***: