C’est en effet une question que l’on peut se poser quand on voit que les smartphones sont maintenant de vrais ordinateurs de poche. De ce fait, il faut alors les considérer comme des ordinateurs pour ce qui est de leur protection et de la protection de vos données.

Votre meilleur atout, c’est vous-même

Pour commencer, quelques bonnes habitudes et pratiques sont à adopter afin d’avoir un environnement le plus sécurisé possible. Elles sont les suivantes :

-

vérifier la source / provenance de ses téléchargements

-

récupérer les applications à leur source officielle

-

utiliser des mots de passe forts et diversifiés. En effet, avoir un mot de passe fort, mais identique sur tous vos comptes ne suffit pas, car il suffit qu’il fuite une fois pour que tous vos comptes soient compromis.

Comme un mot de passe fort est généralement un mot de passe dur à retenir, et comme il faut les diversifier, la solution la plus efficace est alors de passer par un gestionnaire de mots de passe. -

éviter les sites web suspects (regarder l’URL)

-

ne pas transmettre d’informations personnelles sur un site inconnu (URL à vérifier même sur un site qui nous semble connu)

-

vérifier régulièrement la présence de mises à jour de sécurité du système et les effectuer

-

connaître et être attentif.ve aux tentatives de phishing (ou hameçonnage)

-

éviter de télécharger des applications « crackées »

En cas de doute, ne pas hésiter à nous contacter dans le cadre de nos services !

Des pratiques responsables couplées à une utilisation standard de l’appareil permettent d’avoir un environnement sécurisé qui ne nécessite normalement pas d’antivirus.

En réalité, sur mobile, le risque d’un accès étranger à l’appareil est plus grand que les risques liés aux virus. Cela ne signifie pas qu’il faille négliger ni l’un, ni l’autre.

Si, toutefois, vous souhaitez télécharger des APK provenant de sources inconnues ou douteuses, il sera alors préférable d’avoir un antivirus actif. C’est également valable pour l’utilisation d’un smartphone sous une ancienne version d’Android qui n’est plus maintenue.

/!\ Antivirus ou pas, on n’est jamais 100% sûr d’être à l’abri d’un virus ou une attaque, c’est pourquoi il faut impérativement garder des bonnes habitudes d’utilisation telles que celles citées plus haut.

/!\ Le transfert de mail dans les chaînes de partage peut être dangereux également. Un virus affectant Windows peut passer inaperçu par un appareil ayant un autre système d’exploitation, et ainsi être transmis à d’autres machines sensibles.

Où se procurer ses applications ?

Pour les versions d’Android avec Google, Google Play Protect est rattaché au Play Store et permet la détection de certains malwares (d’autres peuvent passer au travers de ce filtrage). Il scanne également les téléchargements et applis extérieurs au Play Store. Ce n’est évidemment pas valable pour les versions dégooglelisées comme /e/OS par ex.

En revanche, le magasin d’applications de ce dernier (/e/OS), l’App Lounge, permet de voir le nom de package de chaque application et ainsi de vérifier leur authenticité et leur provenance.

Il permet aussi de faire un choix entre un mode anonyme, qui permet d’accéder à toutes les applications gratuites du Play Store sans être traqué, ou bien une connexion à Google pour accéder à l’entièreté du catalogue du Play Store (il est possible de récupérer des applications payantes de son compte Google, mais pas d’en télécharger de nouvelles). En plus, les applications open-source de l’App Lounge proviennent, elles, de F-Droid et non du Play Store.

Attention tout de même, cela ne signifie pas pour autant que tout téléchargement, qu’il soit effectué depuis le Play Store ou depuis une autre source, est sans risque.

A ce propos, on sait même que le Play Store est rempli de traqueurs cachés, qui récupèrent une grande quantité de données à l’insu de l’utilisateur du smartphone. De plus, cette bibliothèque d’applications ne permet pas d’accéder au code source des applications qu’elle propose, ce qui empêche de mener soi-même une analyse pour repérer les risques.

Google est en effet controversé de par son omniprésence. On sait aujourd’hui que 80% de ses revenus proviennent de la publicité, et donc de la présence de leurs traqueurs presque partout ; la publicité et les traqueurs étant la forme de malware la plus répandue (spyware).

Un malware, c’est quoi ?

Mais alors, par où passer si le Google Play Store n’est pas recommandé ?

Le magasin d’applications F-Droid semble être une très bonne solution pour cela : il offre un large catalogue d’applications libres (ou FOSS : Free Open Source Software) et permet d’être informé de la présence de tout traqueur indésirable pour chaque application. Il dispose aussi d’un processus d’audit strict pour le choix de ses applications, qui sont donc sélectionnées après une étude, contrairement à Google qui utilise un processus très (trop) automatisé et rapide pour choisir ses applications.

F-Droid est installable sur la plupart des appareils Android et propose un accès au code source des éléments de son catalogue.

En savoir plus sur le phishing, ou hameçonnage

Nous parlions précédemment de savoir reconnaître les tentatives de phishing comme une bonne pratique. Cet article définit brièvement le phishing et les choses à faire lorsqu’il est repéré ; on constate qu’une des principales protections contre ce type de pratique, c’est nous-même et nos bonnes habitudes !

Une autre protection importante est le fait de vérifier l’identité de l’expéditeur. On peut faire ceci en lisant son adresse mail, et notamment la partie après le @, qui correspond au nom de domaine. Il faut donc lire attentivement ce nom de domaine, qui peut parfois être très semblable à celui de la société pour laquelle le fraudeur se fait passer : par exemple credit-nutuel.fr au lieu de credit-mutuel.fr dans le cas de l’exemple ci dessous.

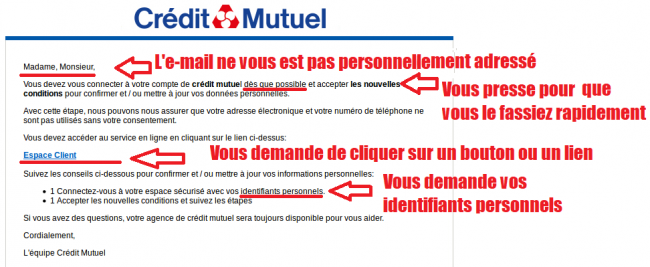

Voici un exemple de tentative de phishing par mail :

Un des indices les plus importants, qu’on ne voit pas sur cette image, est l’URL du lien qui, en réalité, ne conduit pas au Crédit Mutuel mais à une page qui y ressemble, afin que vous soyiez en confiance pour y saisir des données qu’il ne faut surtout pas fournir à quelqu’un d’autre que le Crédit Mutuel. Il faut donc absolument LIRE ATTENTIVEMENT L’URL.

Dans un mail, on peut le faire en passant simplement la souris sur le lien sans même cliquer. Le fait de cliquer dessus indiquerait a minima à l’attaquant que vous avez reçu le mail et que vous êtes potentiellement une bonne cible pour ce genre de ruse, mais cela ne présente pas plus de danger que ça : vos identifiants ne fuiteront pas si vous ne les saisissez pas vous-même, d’où l’intérêt pour l’assaillant de vous faire croire que vous pouvez le faire en toute sécurité en se faisant passer pour le Crédit Mutuel.